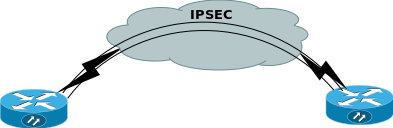

Протокол IPSec как и ряд других технологий обеспечивает безопасное соединение, он является стандартом для шифрования трафика между сетевыми устройствами — чаще всего говорят об IPSec site to site.

IPSec используется для шифрования данных передаваемых между роутерами и фаерволам.

Основные его преимущества в возможности создания канала между двумя узлами в незащищенной среде и шифрования всего трафика, передаваемого по каналу.

Протокол IPSec в теории, настройка IPSec site to site

IPSEC обеспечивается в 2 этапа: на первом устанавливается политика, которая будет использована для установленного соединения, на втором непосредственно передаются данные пользователей. На каждом из этапов может использоваться несколько технологий.

Этап 1.

Установка соединения, определение политики и обмен ключами

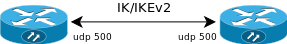

На этом этапе используется либо первая либо вторая версия протокола IK (IK/IKEv2)

В самом начале соединения происходит обмен ключами. Туннель не устанавливается, создается SA — соглашение о том как шифровать данные.

IK/IKEv2 использует udp порт 500

IKE – это реализация концепции ISAKMP для использования с IPsec.

IKv1 (internet key Exchange) — работа проходит также в 2 фазы:

- создание ISAKMP SA — канала управления, через который передаются сигналы о состоянии соединения.

udp port 500, используется policy set — политика, определяющая как обеспечивается безопасность сессии и как происходит аутентификация других роутеров, policy set распространяется на обе стороны канала.IKE SA может устанавливаться либо в основном режиме, либо в агрессивном.

В первом случае (Main Mode) проверяется подлинность участников процесса — за счет identity protection exchange ISAKMP, во втором (Aggressive Mode) она не проверяется, но скорость установления политики несколько выше. - создание Ipsec SAs — определяет как обеспечивается безопасность данных конечных пользователей. Здесь используется Quick mode — быстрый режим.

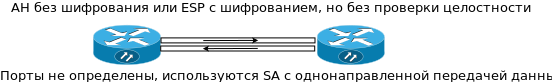

На фазе 1 образуется 1 SA, на фазе 2 — 2 SA, в случае с Ipsec SA передача данных осуществляется только в одном направлении — соответственно, есть входящий и исходящий каналы

Этап 2.

Передача пользовательских данных по каналу

На втором этапе может использоваться одна из двух технологий AH или ESP

AH — обеспечивает инкапсуляцию пользовательских данных. Сейчас практически не используется поскольку никакого шифрования не используется. Проверяется только подлинность сторон и целостность пакетов данных.

ESP — обеспечивает проверку подлинности сторон и шифрование. Целостность пакетов не проверяет.

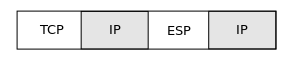

Структура пакета с использованием ESP:

ESP работает на 4м уровне модели OSI. IP в первом случае с с адресом назначения до роутера, во втором — до внешнего узла назначения

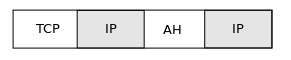

Структура пакета с использованием AH:

Преимущество AH в том, что он проверяет целостность заголовков в том числе и внешнего заголовка IP, ESP не проверяет. AH не обеспечивает шифрования

Если на роутере, смотрящем во внешнюю сеть используется NAT AH не используется.

Передача данных с использованием ESP

С каждой SA ассоциированы SPI (security parameter index), которые характеризуют ESP

ESP трафик не использует портов, все пакеты, направляющиеся через канал от одного отправителя другому (вернее те, пакеты, что принадлежать одной SA) имеют один SPI

В соответствии с политикой для SA может быть, например, задан способ шифрования MD5. При помощи снифера трафика способ шифрования не увидеть, но известен роутерам на обоих концах канала.

Два узла в сети могут соединяться при помощи множества VPN-туннелей, каждый из которых будет принадлежать к отдельной SA. Для SA может быть индивидуально задана политика шифрования.

Настройка IPSEC site to site является частой задачей. IPSEC применяется не только на аппаратных сетевых устройствах, но и на Linux роутерах.

Там где используется клиент-серверная архитектура — в веб и почтовых серверах для шифрования используется SSL, TLS.